【KubeCon Day2】参加レポート

#SRG(Service Reliability Group)は、主に弊社メディアサービスのインフラ周りを横断的にサポートしており、既存サービスの改善や新規立ち上げ、OSS貢献などを行っているグループです。

本記事は、KubeCon参加記として、Day2のKeynoteやセッションの内容を紹介します。

はじめに

KubeCon + CloudNativeCon North America 2025のDay1は、ArgoConやPlatform Engineering Dayといった、特定のプロジェクトやテーマに焦点を当てた「Co-located Event」として開催されました。

Co-located Eventとは、メインのカンファレンスと連携して同じ会場で行われるイベントのことで、特定の技術分野について深く掘り下げたり、コミュニティとの交流を深めたりする機会となっています。

そしてDay2から、いよいよKubeConの本番が始まります。

本記事では、Day2のKeynoteの要約と、個人的に特に興味深かったセッションについてレポートします。

KeyNote

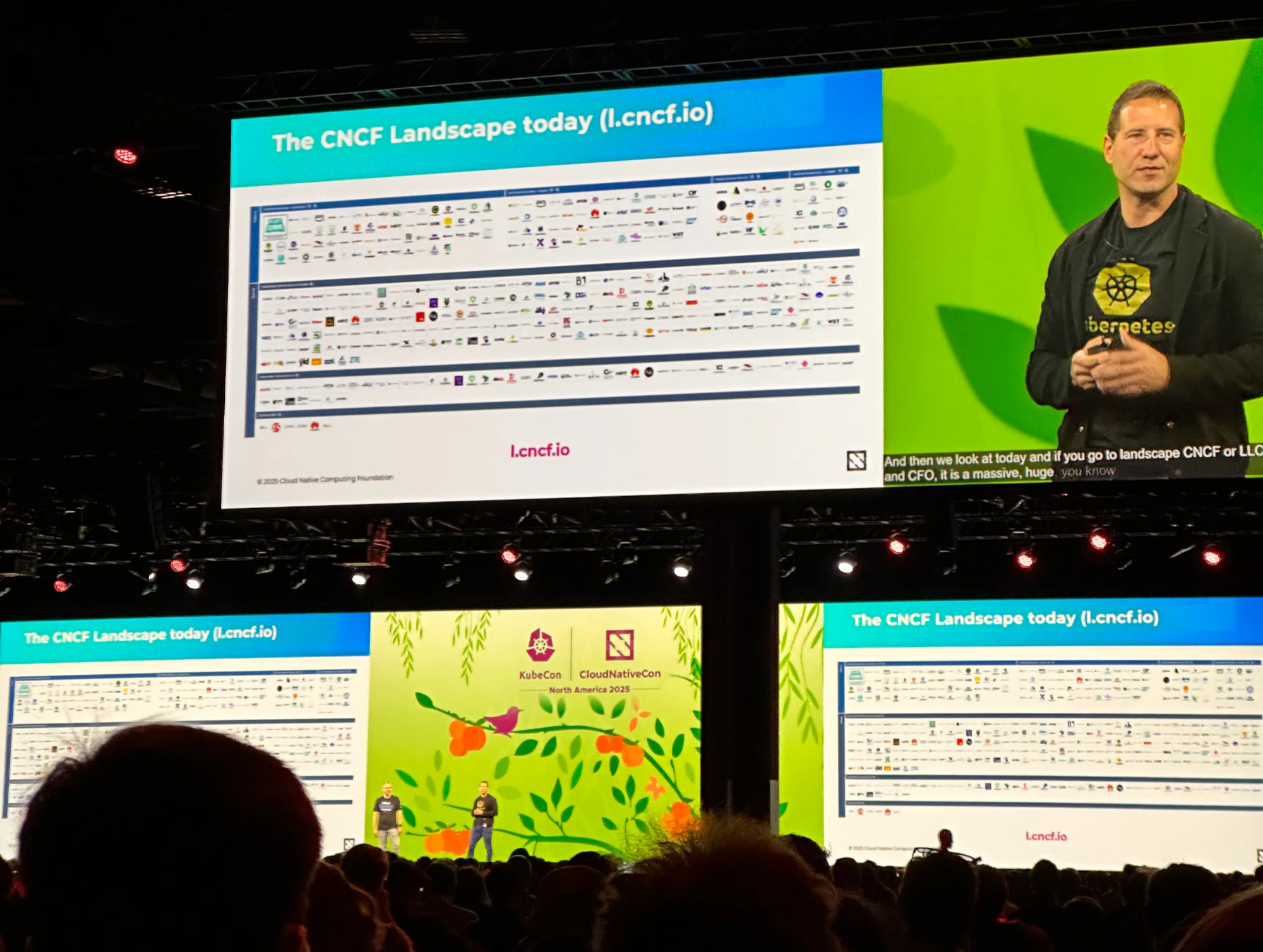

今年のKubeConは、過去最大となる約9000人が参加し、その熱気の中でCNCF(Cloud Native Computing Foundation)の10周年を祝うKeynoteが行われました。

CNCFのこれまでと現在

CNCFは設立から10年で、全世界一90カ国、約30万人の貢献者と230以上のプロジェクトを抱える巨大なグローバルコミュニティへと成長しました。

この10年間で「etcd」や「containerd」といった多くのプロジェクトが成熟したことを示す「卒業」ステータスに達し、2024年には新たにCubescape、OpenFGA、Metal、KServe、Limaなどがインキュベーションプロジェクトとして加わりました。

また、加盟企業も設立当初の22社から700社以上に増加し、新たにCVS Healthがプラチナメンバーとして紹介されるなど、業界全体からの強力な支持が示されました。

クラウドネイティブとAIの融合

現在、1500万人を超えるクラウドネイティブ開発者のうち、約半数がAI関連の業務に携わっているというデータが示され、クラウドネイティブとAIの融合が大きなトレンドであることが強調されました。

特に、AIワークロードの中でも推論(インファレンス)領域の急成長は最大の機会とされ、GoogleのAI関連システムでは月間1.3京トークンが処理されているという驚異的な数字も紹介されました。

この流れを受け、CNCFはGoogleやNVIDIAなどと共同で「Kubernetes AI Performance プログラム」を発表しました。これは、AI/MLワークロードをKubernetes上でポータブルかつ標準化するための新しい取り組みです。

デモでは、DRA (Dynamic Resource Allocation) APIによるGPUリソースの管理や、PrometheusとHPA (Horizontal Pod Autoscaler) を組み合わせた自動スケーリングが披露され、コミュニティへの積極的な参加が呼びかけられました。

セキュリティとサプライチェーンへの取り組み

サプライチェーン攻撃への対策として、CNCFが過去数年間で300万ドル以上のセキュリティ投資と監査を実施してきたことが報告されました。

OSTIF(Open Source Technology Improvement Fund)による大規模な監査では、40件以上の重大な脆弱性が発見・改善されたとのことです。

また、etcdプロジェクトでは「Antithesis」という自動テスト・シミュレーションツールを導入し、複雑なバグの再現性確保や品質向上を図っている事例も紹介されました。

その他

Niantic社からは、世界中で人気の「Pokémon GO」において、Kubernetes、Kubeflow、Argoといったクラウドネイティブ技術をいかに活用しているかが語られました。地理空間データと機械学習を組み合わせ、レイドバトルの出現タイミングや難易度を最適化することで、数百万人のプレイヤー体験を向上させているという内容についてプレゼンされていました。

また、Apple社からは、Mac上で仮想マシンを使わずに直接コンテナを動作させる新しいフレームワークが発表され、パフォーマンスやプライバシー向上について紹介されました。

特に面白かったセッション紹介

参加したセッションの中から、特に興味深かった3つのセッションをピックアップしてご紹介します。

Platform Engineering in Action: Test-Driven Development Applied To Developer Platforms

このセッションでは、Kyvernoのテストツールである「Chainsaw」を用いて、どのようにテスト駆動開発(TDD)でプラットフォームを開発するかが実演されました。

シナリオとして、Crossplaneで構築されたデータベースに接続するためのシークレット名を変更した際に、接続できなくなるという問題を、TDDでいかに防ぐか実演しながら進行されていました。

GitHub Actions上でkind(Kubernetes IN Docker)を使ってローカルクラスターを立ち上げ、そこでChainsawで定義したテストケースを実行するという、非常に実践的な内容でした。

No Joke: Two Security Maintainers Walk Into a Cluster

2人のエンジニアが、Kubernetesクラスターのセキュリティを段階的に強化していく様子を実演形式で解説する、非常に面白いセッションでした。

まず「最小権限の原則」の重要性が強調され、RBAC(Role-Based Access Control)のよくある設定ミスや、デフォルトではBase64エンコードされているだけのKubernetes Secretの暗号化(Encryption at rest)の必要性について説明されていました。

さらに、外部のキー管理サービス(例: HashiCorp Vault)と連携する「Secret Store CSI Driver」の活用や、デフォルトでは全Pod間の通信が許可されているため「すべて拒否(Deny all)」から始めるネットワークポリシーの設計、Podセキュリティ基準(Privileged, Baseline, Restricted)の適用、CI/CDパイプラインへの脆弱性スキャンツール(例: Trivy)の導入など、現場で役立つ具体的なプラクティスが次々と紹介されました。

Sync or Swim: Building Platforms You Can See

Apple社のエンジニアによるこのセッションでは、Kubernetesを基盤としたプラットフォームにおける可観測性(Observability)の重要性が語られました。

デモでは、Crossplane、Argo CD、Grafana、OpenTelemetryといったツール群を組み合わせ、ユーザーが申請したリソースの状態や、プラットフォームの健全性など可観測性を向上させるかについて紹介されました。

また、staging環境で認証リソースを誤って削除してしまった、という具体的な障害シナリオを元に、Jaegerのトレースやメトリクスを駆使して、いかに迅速に影響範囲の特定と根本原因の究明をするかが示されました。

技術的な側面では、Kube State MetricsでKubernetesオブジェクトの状態をメトリクス化し、OpenTelemetryで計装したGoのコードと紐付けることで、トレースとメトリクスを統合的に可視化していました。そして、これらの可観測性に関する設定自体もコードとしてGitで管理する「Observability as Code」という考え方が強調されていたのが印象的でした。

ブースでの交流とトレンド

セッションの合間には各社のブースを回り、多くのエンジニアと交流する機会がありました。「日本から来たの?どれくらいかかったの?遠いね…」といった会話から始まり、中には「CyberAgentってセキュリティーの会社?」と聞かれるなど、普段あんまり意識していませんでしたが、社名からどんな企業イメージなのかを知れる面白い機会でもありました。

セッション全体を通して感じたのは、ポリシーエンジンである「Kyverno」について取り上げていたり、技術スタックとして紹介しているセッションが多かったことです。Day1のCo-located EventでもKyvernoConが開催されていたことからも、Kyvernoの導入が進んでおり、コミュニティの関心が高まっていることが伺えました。

まとめ

KubeCon Day2は、Keynoteでの大きな発表から各技術の深い知見が得られるセッションまで、非常に内容の濃い一日でした。

特にAIとクラウドネイティブの融合、そしてそれを支えるセキュリティや可観測性といったテーマが、今後の大きな潮流になることを改めて実感しました。

残りの日程も、最新の技術動向をしっかりとキャッチアップしていきたいと思います。

SRG では一緒に働く仲間を募集しています。

ご興味ありましたらぜひこちらからご連絡ください。